ネットワークセキュリティの概観

現代社会では、企業から個人まであらゆる場面でインターネットに依存しています。業務の遂行、データの共有、サービスの提供など、あらゆる活動がデジタルネットワーク上で行われているため、ネットワークへの不正アクセスやサイバー攻撃が深刻なリスクとなっています。こうした背景から注目されているのが「ネットワークセキュリティ」です。

ネットワークセキュリティは、技術・ポリシー・ハードウェアを組み合わせて、ネットワークを不正アクセスや情報漏洩、悪用から保護するためのシステムです。本記事では、ネットワークセキュリティの基本から実践的な対策までを解説します。

ネットワークセキュリティとは?

ネットワークセキュリティとは、コンピュータネットワークが不正アクセスや改ざん、破壊、誤用、情報漏洩などから守られるようにするためのプロセスと技術を指します。これには、ネットワーク構成要素(ルーター、スイッチ、サーバー、端末など)や通信の暗号化、アクセス制御、セキュリティソフトウェアなどが含まれます。

ネットワークセキュリティの重要性

今日のデジタル社会では、膨大な量のデータがネットワークを通じて日々やり取りされています。サイバー攻撃はますます高度化し、標的型攻撃やランサムウェア、DDoS 攻撃などの脅威が増加しています。これにより、金銭的被害、業務停止、企業の信頼失墜など甚大な影響を及ぼす可能性があるため、ネットワークセキュリティは企業経営において不可欠な要素となっています。

ネットワークセキュリティの仕組み

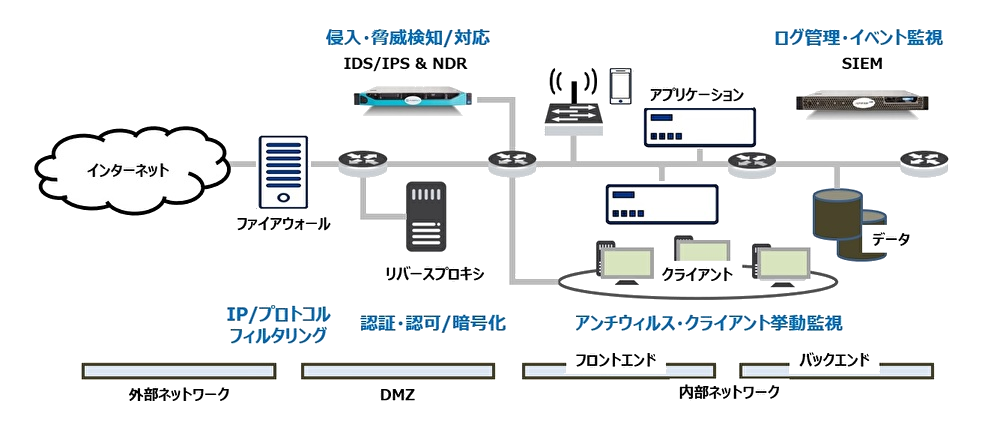

ネットワークセキュリティは、単なる一つのツールやソリューションで守られるものではありません。安全な通信環境を維持するためには、ネットワークの構造全体を理解し、複数の層にわたる対策を講じる必要があります。このセクションでは、ネットワークの基本構造と、それぞれの層でどのようにセキュリティが機能しているのかを解説します。

ネットワーク構造とセキュリティレイヤーの概要

ネットワークは複数の層(レイヤー)で構成され、ルーター、スイッチ、サーバー、クライアント端末などが接続されています。セキュリティにおいては「多層防御 (Defense in Depth)」という考え方が重視されており、物理層からアプリケーション層まで、複数の防御策を組み合わせてリスクを最小限に抑えます。

データの暗号化と認証

データは「転送中 (in transit)」と「保存中 (at rest)」の両方の状態で保護される必要があります。SSL/TLS や IPSec などの暗号化技術は、ネットワーク上を流れるデータを盗聴や改ざんから保護します。また、認証プロトコル (例: RADIUS、LDAP) は、アクセスを試みるユーザーやデバイスの正当性を確認し、不正アクセスを防止します。

脅威の検出と対応

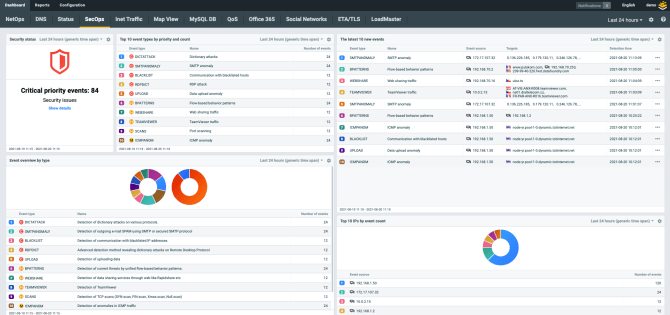

ネットワークセキュリティにおいては、異常な振る舞いや未知の脅威をリアルタイムで検出し、即座に対処することが求められます。これには、アノマリー検出、動作分析、ログ監視などが活用されます。脅威が検出された場合、悪質なトラフィックの遮断や感染端末の隔離、自動対応処理などによって被害を最小限に抑えます。

| Flowmon は、アノマリー検出のほか、ネットワーク情報をもととした異常挙動などの脅威検出に定評のある製品です。導入も、ルーターのミラーポートなどからネットワークトラフィックデータをモニターする形となるため、現在の構成に影響を与えることなく、利用を開始できます。REST など標準 API での他ネットワーク製品とのインテグレーションに優れ、様々な自動対応シナリオを構築することが可能です。 |

ネットワークセキュリティの主要コンポーネント

効果的なネットワークセキュリティを実現するには、複数の専門的なコンポーネントが連携して機能する必要があります。ファイアウォールや IDS/IPS、VPN などは、その中核を担う代表的な技術です。このパートでは、それぞれの役割や特徴、そして近年重要性を増している無線ネットワークや IoT の保護方法について紹介します。

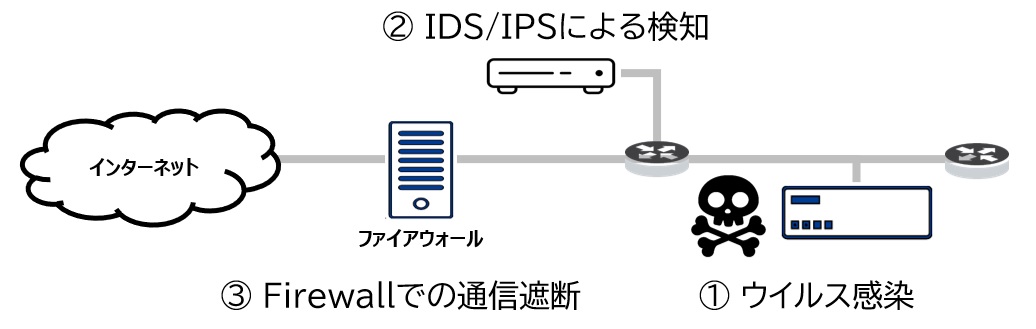

ファイアウォール、IDS、IPS

ファイアウォールは、外部と内部のネットワーク間での通信を制御する最初の防衛線です。ポート制限やトラフィックフィルタリングによって不正アクセスを遮断します。加えて、IDS (侵入検知システム) や IPS (侵入防止システム) は、不審な挙動を検知し、自動的に対応する機能を持ちます。

安全なリモート接続: VPN とその先へ

テレワークの普及により、リモート環境から社内ネットワークへのアクセスが一般化しました。VPN (Virtual Private Network) は、暗号化トンネルを通じて安全な通信を可能にします。近年ではゼロトラストネットワークアクセス (ZTNA) など、より高度な認証と制御を可能にする技術も登場しています。

無線ネットワークと IoT のセキュリティ

無線 LAN や IoT デバイスは、セキュリティ面で特に脆弱と一般的にみられています。これらを安全に運用するには、ネットワークの分離 (セグメンテーション)、強力な認証、ファームウェアの定期更新などが不可欠です。

脅威の現状と防御戦略

ネットワークが抱える脅威は日々進化しており、企業や個人を狙った攻撃の手口も多様化しています。これらに対抗するためには、現状の脅威を正しく理解し、それに応じた防御戦略を立てることが重要です。ここでは、代表的な攻撃パターンとその対策、多層防御の考え方、ゼロトラストモデルなど現代の主流となっているセキュリティアプローチについて解説します。

代表的な攻撃と対策

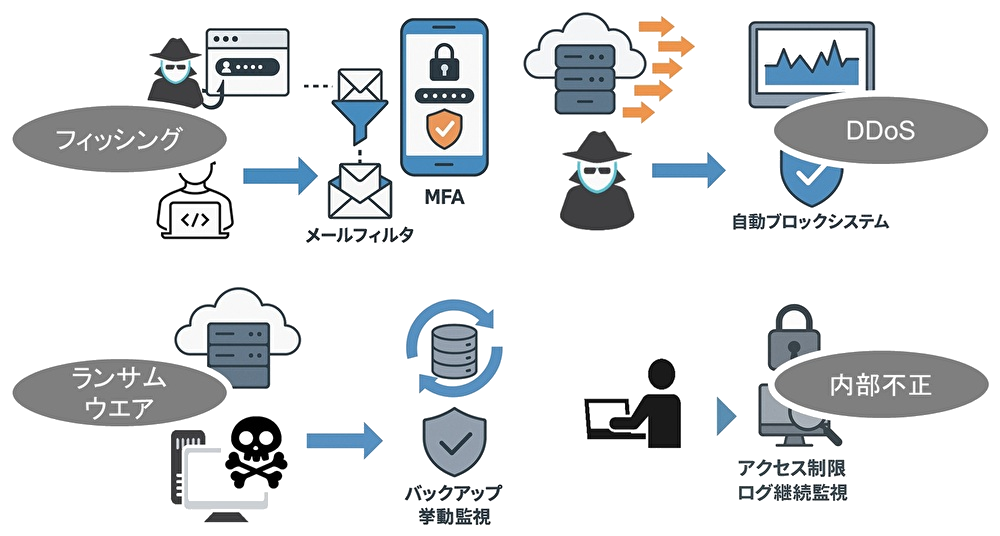

主なネットワーク経由の攻撃活動とその対策は以下のようなものとなります。サイバー攻撃は、検出する際に複合的な事象の組み合わせによってのみ把握が可能なケースもあり、特にフィッシングや内部不正は、正規の通信を装って侵入するため、被害の発生前に検知することが困難な場合が多く見られます。また技術的対策だけでなく、社員教育やポリシー管理も重要です。全体のセキュリティ強度は「最も弱い部分」に依存するため、包括的な視点で対策を講じる必要があります。

- フィッシング:ユーザーを騙して個人情報を盗む。

対策:メールフィルタ、MFA (多要素認証) で対応。 - DDoS:サービスを大量のトラフィックで停止させる。

対策:トラフィック分析と自動ブロックシステムで防御。 - ランサムウェア:データを暗号化し、身代金を要求。

対策:バックアップの定期取得と挙動監視で被害軽減。 - 内部不正:従業員など内部者による情報漏洩。

対策:アクセス制限とログの継続的監視で対応。

攻撃者は組織内の複数の弱点を連鎖的に突いてくるため、1つの対策では十分ではありません。多層防御やゼロトラストのような「信頼を前提としない」防衛戦略により、想定外の突破にも柔軟に対応できる体制を整えることが求められています。

多層防御とゼロトラストモデル

多層防御では、単一の技術に依存せず、複数の異なる防御技術を組み合わせます。ゼロトラストモデルでは、ネットワークの内外を問わず、すべてのアクセス要求に対して厳格な検証を実施し、一度認証されたユーザーでも時間を経たのちのセキュリティ状態の変化を想定し、恒常的な信頼を前提としないアーキテクチャを採用します。

継続的モニタリングとインシデント対応

セキュリティは「構築して終わり」ではなく、常に監視し続ける必要があります。システムやアプリケーションの使用される環境は刻々と変化するため、異常なトラフィックやそれと疑われる兆候を随時監視することが重要です。またリスクの高いインシデントについては、必要に応じてネットワークを遮断する自動対応の仕組みを実装することも、被害を最小限に抑えるための有効な手段です。

| Flowmon は、ネットワーク情報から様々な攻撃の兆候を炙り出し、リアルタイムでご利用のIT環境のリスクを可視化することが可能です。またその兆候に応じ、様々なネットワーク機器に情報を連携させることで、管理者やユーザーへの通知、運用の自動対応などの仕組みの構築をお手伝いします。 |

実例とベストプラクティス

理論や技術だけでは、ネットワークセキュリティは完成しません。日常的な運用の中で、どのようにそれを維持し、実践していくかが鍵となります。このセクションでは、セキュリティ文化の醸成、実際の導入事例、そして基本的なすぐに実行できる対策など、現場で役立つ具体的なベストプラクティスを紹介します。

- セキュリティ重視の文化形成:全社員を対象にした定期的なセキュリティトレーニング、ポリシーの策定と周知が基本です。

- 導入事例:ある製造業のお客様では、IoT デバイスへの DDoS 攻撃をセグメント化と IPS 導入で防止し、導入後被害ゼロを維持しています。IT および OT ネットワークの複雑さが増大し、新しいセキュリティ戦略として Flowmon を導入して大規模なインフラストラクチャ全体のセキュリティ異常を検出できるようになった事例もあります。

- 基本となる対策例:現在の運用体制の中で、以下のような対策が現実的かつ実行可能な選択肢として挙げられます。

- セキュリティソフトの最新化

- アクセス権限の見直し

- ネットワーク機器の設定確認

- プロフェッショナルによる定期監査の導入

これらの対策を実施せずに、高度な機器やソリューションを導入しても、その効果は限定的となってしまうため、バランスの取れたセキュリティ設計を検討することが必要です。

| Flowmon を活用したネットワークセキュリティ実装事例については、こちらの導入事例ページ (または オリゾンシステムズ社 Flowmon 事例) をご参照ください。 |

ネットワークセキュリティは継続的な取り組み

本記事では、ネットワークセキュリティの定義から仕組み、主要技術、脅威とその対策までを解説しました。ネットワークセキュリティは、単なる技術の導入ではなく、組織全体の文化や運用の一部として機能する必要があります。 「ネットワークセキュリティとは何か」「どのように機能するか」を理解することが、第一歩です。そして、現代の高度な脅威に立ち向かうには、定期的な見直しと継続的な改善、そして何よりも “警戒を怠らない姿勢” が求められます。

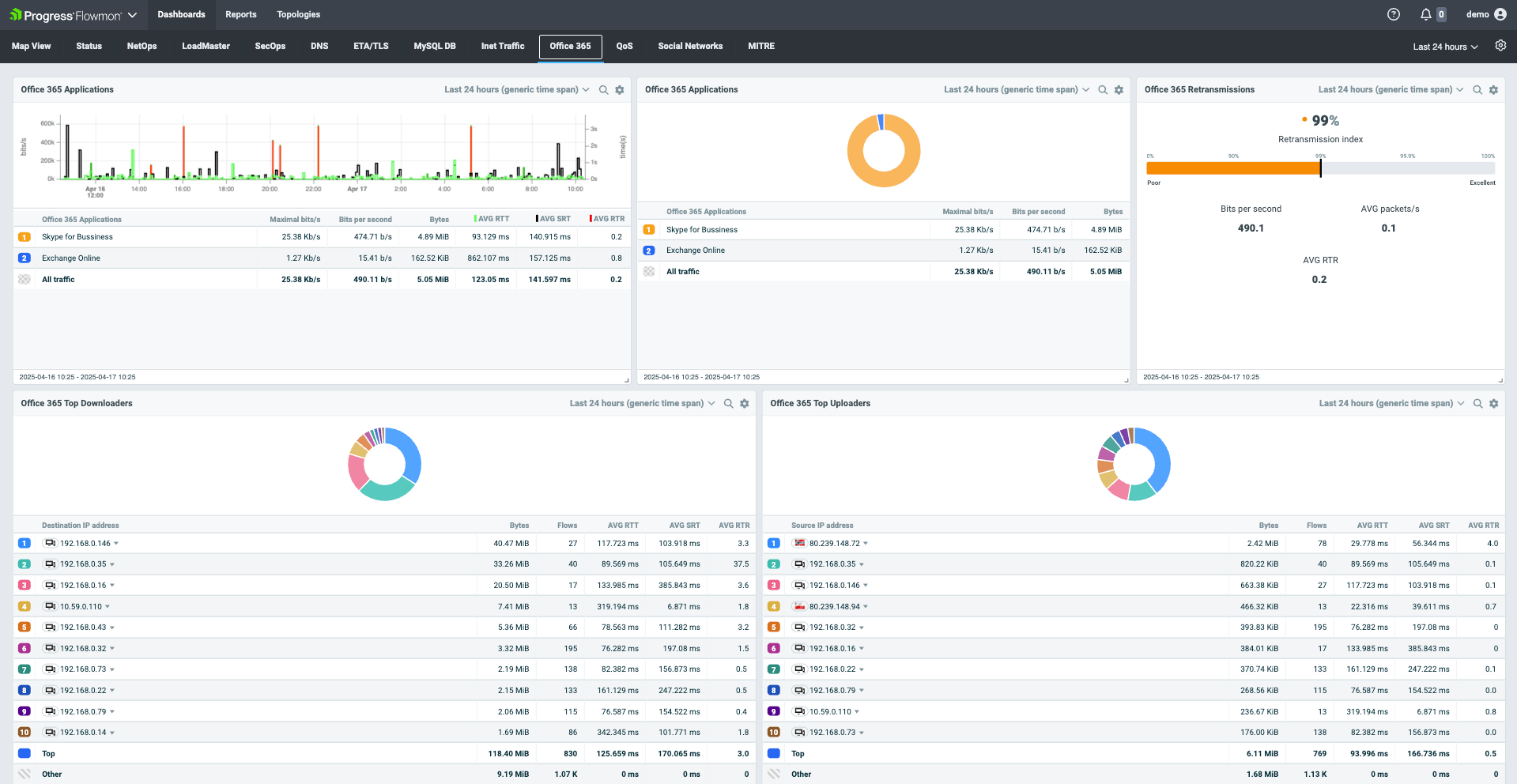

Flowmon でネットワークセキュリティを次のレベルへ

Progress Flowmon は、既存のネットワーク環境への導入のしやすさや、リアルタイム分析機能、ハイブリッドおよびマルチクラウド環境のサポートにより、幅広いお客様にご利用いただいています。ネットワークトラフィックの分析、異常の早期検知など、ネットワークセキュリティの強化を力強くご支援します。