サイバーセキュリティの脅威に備えるアクションプラン

セキュリティに対する不安がぬぐえず、サイバーセキュリティのプロに言いくるめられて妥当でない費用を支払うことなってしまうのでは、という心配がある場合、怪しげな売り込みを識別するための方策があります。

データ侵害や情報ハッキングについての報道に不安を感じながらも、何から手を付ければいいか分からなくておろおろする人も多いのではないでしょうか。データ侵害やハッキングはもはや日常茶飯事です。Target、Equifax、Home Depot などの大企業でさえ安全を保持できない現状で、セキュリティ問題は誰にとっても不安材料です。

先日、ITとサイバーセキュリティの分野で35年の経験を有し、Qwyit LLC の創設者かつCTOである Paul McGough 氏にインタビューする機会がありました。そのインタビューで、氏に、情報セキュリティ問題を専門家に任せられないかと考えるIT管理者や経営者にとって有益と思われる提言をいただきましたので、ご紹介したいと思います。

怪しげな売り込みにひっかからないために

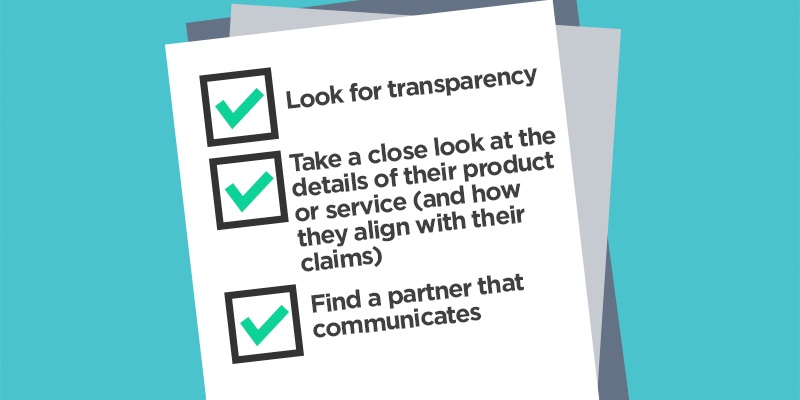

緊急の必要があり、どのソリューションを選択すればいいかの判断に迷うような場合、混乱した当事者の不安と焦りに乗じて売り込もうとする不誠実な「ソリューション」プロバイダが現れるかもしれません。次の3つのチェックポイントを確認することで、怪しげな売り込みにひっかからないようにすることができます。これらのチェックにパスするようなプロバイダなら、実際に役立つ信頼できるパートナーになり得ます。

1. 透明性

評判の良いサイバーセキュリティ会社は、どういう点でセキュリティを高めることができるかに関して明確な情報を提供します。広範にわたって機密情報を保護しますというような漠然とした話ではなく、サイバーセキュリティのどの分野で、どのように対応できるかについて具体的で明確な情報が提出されます。もし、プロバイダが何をどのように保護するのかについての明瞭な情報が得られない場合は、警告レベルであり、信頼できるパートナーやコンサルタントを新たに探した方がいいかもしれません。

2. 製品やサービスの詳細と説明内容との整合性

ベンダーのウェブサイト全体に情報セキュリティやサイバーセキュリティなどの言葉が散りばめられていても、そのベンダーが広く安全を提供可能かどうかの保証はありません。点と点を結ぶことができるかどうかを見てください。製品やサービスの詳細情報と、ベンダーが提供すると説明する内容とを論理的に線で結び付けることができない場合は、整合性がないと考えられ、信用できるかどうか怪しいと疑うべきでしょう。

3. コミュニケーション

信頼できるサイバーセキュリティ・ソリューションのプロバイダは、時間をかけて詳細にわたって説明し、技術的な内容を依頼者が理解し納得できるレベルまで解説します。間違いがあればそれを認め、より良い答えを見つけようと努力します。

こちらからの質問に対して様々な言い訳を聞かされるような場合は、サイバーセキュリティのパートナーとしては適格とは言えないでしょう。

情報セキュリティの認定はITプロフェッショナルの間で今注目されているトピックですが、McGough 氏は名刺に「認定」という肩書きがあるからという理由でセキュリティ対応のパートナーを決めることには警告を発します。サイバーセキュリティのコースで教えられた知識を活用するには、現実での多くの経験と業界の知識が必要です。セキュリティの認定を受けているベンダーを探すより、サイバーセキュリティのどの分野で他のクライアントや組織に対してどのような施策を実施して成果があったのかを説明できるベンダーを探す方が得策です。

現代のサイバー攻撃

未知の攻撃者から防御することは至難の業です。何から守るべきかわからなければ、機密情報を保護するための必要な手順が何なのか定義することは困難です。

「問題は広く拡散していますが、ひょっとすると解決策は思ったより少しシンプルかもしれません。」と McGough 氏は述べています。

現代のハッカーのアプローチを理解するには、体系化されたデータ侵害でよく使われる4つのステップを熟知することが大切です。メインフレーム・コンピュータ上でデータ入力を行っているとき、データ入力部門に物理的に渡されたデータに犯罪者が手を加えることで、ほとんどの情報ハッキングが起こっていた時代は過去のものになりました。

最近はデータ侵害も組織化され系統だったものになっています。

体系化されたデータ侵害への4つのステップ

- 不正アクセス

- 不正アクセスの長期継続

- 情報収集

- 実行

上記でわかるように、データ侵害の一般的なプロセスは不正アクセスから始まります。これは、弱いパスワード、不適切な認証プロトコル、その他の多くのサイバーセキュリティの弱点のために起こる可能性があります。

McGough 氏は、「彼らは入口を破壊して強奪するような仕事をしているわけではありません。暗号化されたデータ交換から5億ドルが奪われるということは、深刻なサイバー攻撃が綿密に計画され進行していることを示します。」と述べ、規模の大小にかかわらず今日のサイバー攻撃が組織的性質を持っていることを示唆します。

誰に依頼するべきか?

現代のデータ保護に関連して、誰も責任を負わないと思われるようなデータ侵害事件が起こって呆然としてしまうということがあります。McGough 氏は、最近起こったレストランチェーン Chili's のクレジットカード情報漏洩事件を引き合いに出し、結局は、顧客は放っておかれたままで、クレジットカードをキャンセルするといった自衛手段を取らざるを得ない可能性があることを説明しました。

前述の3つのチェックポイントを使用すると、セキュリティ保護を依頼するのに適切なベンダーかどうかを確認できます。

- 透明性をチェックする

- 製品やサービスの詳細と説明内容との間に整合性があるかどうか判断する

- コミュニケーションにおいて誠実なパートナーを見つける

これを基準にし、特に保護が必要なサイバーセキュリティ分野を特定して、信頼に足る適切なベンダーを見つけてください。機能に焦点をあてて、情報セキュリティ計画の中で必要な機能のためのポリシーと手順をドリルダウンすることも可能です。

たとえば、不適切なアクセスが、現在のIT環境で既知の問題として認識されているかもしれません。その場合は、認証手続きにフォーカスして信頼できる専門家とコミュニケーションを始めましょう。知識豊富な専門家を見つけて、領域ごとに特有のニーズに取り組むことで、サイバーセキュリティの圧倒されるような(そしてしばしば恐怖を感じさせる)トピックを、管理可能なレベルに持っていくことができます。