信頼性の高いネットワーク検知でサイバー攻撃を検出

サイバー脅威はますます進化しており、重大な被害が発生する前に脅威を特定し、緩和できるネットワーク検知ソリューションが求められています。ネットワーク検出と対応 (NDR) 市場における様々な選択肢の中でも、プログレスの Flowmon セキュリティ脅威の検出/対応ソリューションは、攻撃のあらゆる段階において脅威を検出する卓越した能力で際立っています。

実際のサイバー攻撃を想定した検知テスト

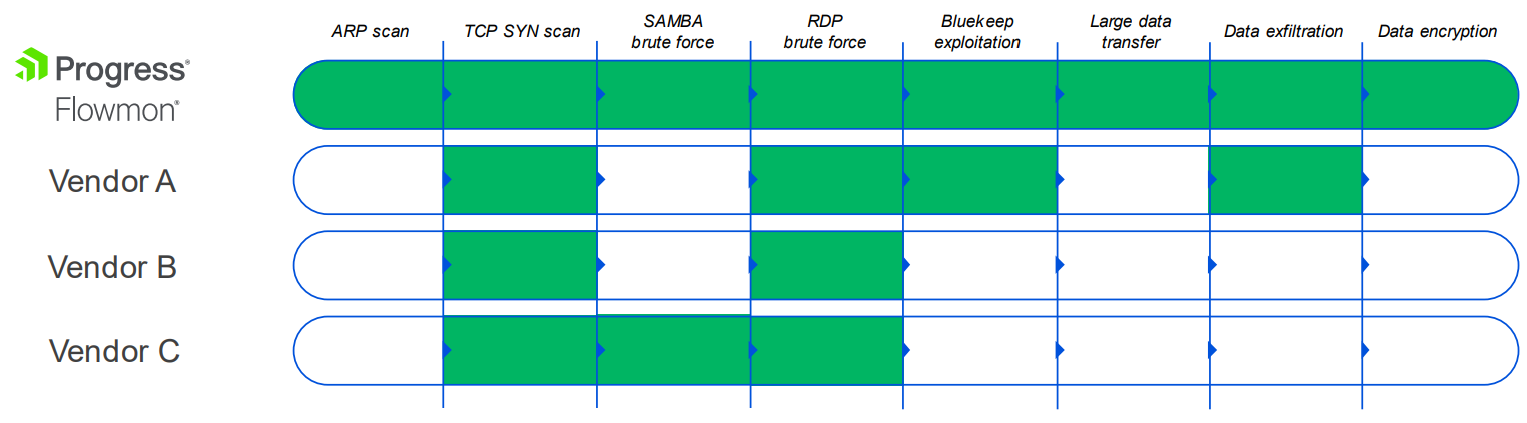

プログレスは、いくつかのネットワーク検出と対応製品に関して、どれほどの能力があるのかをチェックするするために、組織に影響を与える3種類のサイバー攻撃をシミュレーションしました。

ケース1:中間者 (Man-in-the-Middle) 攻撃

攻撃者はネットワークトラフィックを偽装し、通信の中間者として振る舞うことで、認証情報を盗み、被害者のPCにアクセスし、偽の証明書をインストールし、最終的には暗号化された通信へのアクセスを得ます。

ケース2:ランサムウェア攻撃

侵害されたPCはキーロガーを使用して認証情報を収集し、ネットワークストレージを探索します。このPCは、RDP プロトコルの BlueKeep (CVE-2019-0708) 脆弱性を悪用して企業データにアクセスします。PCは機密データを小さな断片に分けて社内ネットワークから外部に持ち出し、データを暗号化した上で身代金を要求します。ランサムウェアのユースケースについては、Flowmon のガイド付きデモでご覧いただけます。

ケース3:サプライチェーンの侵害

攻撃者はインターネット上でヘルプデスクシステムの脆弱なバージョンをスキャンし、企業ネットワークへのアクセスを取得します。バックドアを利用してネットワーク上の潜在的な被害者を即座にスキャンし、利用可能なサービスやシステムに注目します。攻撃者は、SIGRed (CVE-2020-1350) の脆弱性を悪用して Windows サーバーにアクセスし、検知を回避するために Windows Defender を無効化します。その後、DNS トンネリングを使ってデータを外部に持ち出し、NTFS の脆弱性 (CVE-2021-28312) を悪用してファイルシステムを破壊します。

結果は明白でした。すべての攻撃フェーズにおいて異常な振る舞いを一貫して検知できたのは、Flowmon ADS だけでした。他の競合製品の結果はどうだったでしょうか。例えば、A社の製品は、DHCP や DNS トラフィックの異常を検知できず、攻撃者がトラフィックをリダイレクトし中間者として振る舞おうとする試みを見逃しました。2番目のシナリオでは類似した結果が得られたものの、3番目のシナリオでは、検出フェーズ (ARPスキャン)、収集フェーズ、データ持ち出しフェーズ、影響フェーズで検知に失敗し、破損したファイルシステムの影響でクライアントがネットワークストレージにアクセスできなくなるといった事象が発生しました。

他社製品は特定の異常を検知できないことがあり、例えば ARP スキャンの検知ができないケースはテスト中によく見られました。ARP スキャンは悪意ある活動の初期兆候であり、Flowmon ADS を使用すると、こうした早期の兆候をすばやく認識し、悪意のある脅威を軽減するために迅速に行動できます。

もう一つの課題は、システムのチューニングの柔軟性です。Flowmon ADS は、学習されたしきい値の感度を調整し、検知精度を最適化するための柔軟なチューニングが可能です。一方、競合製品の多くはブラックボックスのような構造になっており、ユーザーによる調整が困難です。その結果、異常を検知できず、高度なサイバー攻撃のライフサイクル全体にわたって検知漏れが生じるリスクがあります。

Flowmon ADS が提供する包括的なネットワーク検知アプローチは、サイバーセキュリティ市場において他製品と一線を画しています。他社製品も、前述の実際の攻撃シナリオにおける各フェーズで脅威を検知することはできましたが、攻撃ライフサイクル全体を通じて一貫したカバレッジを提供できたのは Flowmon ADS だけでした。この検知能力は、攻撃のあらゆる段階でネットワークを保護する手段として Flowmon ADS を信頼でき、侵害のリスクを低減して、迅速かつ効果的な対応を実現できることを意味します。Flowmon ADS を導入することで、ネットワーク全体の包括的な可視性が得られ、問題をより効果的に優先順位付けし、脅威をより深く理解してより迅速に対応することができます。