Comment détecter et bloquer le « cryptomining » sur votre réseau

Si 2017 était l'année des attaques par ransomware, alors 2018, dans la mesure où elle peut être définie par les logiciels malveillants, était l'année du « cryptojacking ».

Début 2018, le marché des cryptomonnaies a atteint des seuils sans précédent, ce qui a entraîné une hausse extraordinaire du minage de ces mêmes cryptomonnaies, qu'il soit légal ou illicite. Et aujourd'hui, alors que les pics vertigineux des prix des cryptomonnaies et la bulle du bitcoin (est-il juste d'appeler cela une bulle désormais ?) ont connu un terrible retour à la réalité, les criminels continuent de faire un malheur en utilisant le cryptojacking pour miner les monnaies alternatives moins connues, telles que Monero.

Dans cet article, nous expliquerons les principes de base du cryptojacking, ainsi que la façon dont vous pouvez le détecter et le bloquer sur votre réseau.

Qu'est-ce que le cryptojacking ?

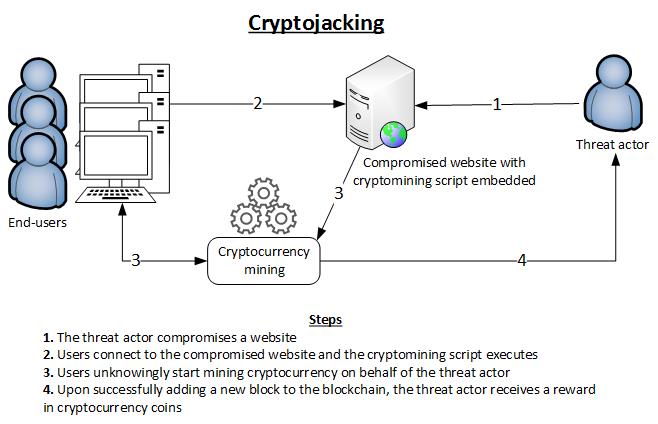

Le cryptojacking consiste, vous l'avez deviné, à détourner les ressources informatiques d'un tiers pour miner des cryptomonnaies. Généralement, des scripts sont exécutés en arrière-plan sur les sites Web. Mais il est également possible de détourner des machines et des serveurs pour exécuter un véritable logiciel de minage de cryptomonnaies, installé soit par un logiciel malveillant soit par un collaborateur mal intentionné.

|

| Image via ENISA |

Ou, pour le dire autrement, imaginez un inconnu qui utiliserait votre maison pendant que vous êtes au travail, se servant de l'eau, de l'électricité et du chauffage. C'est un peu ça.

Pour les pirates, l'avantage est clair : ils peuvent miner les cryptomonnaies sans payer les factures électriques astronomiques que cette activité engendre généralement.

Mais je sais ce que vous pensez : le minage de cryptomonnaies sur un processeur est incroyablement inopérant. Le procédé est dommageable pour votre matériel et tout simplement inefficace en termes d'énergie utilisée par rapport à la quantité de monnaie minée. Par conséquent, à moins de posséder un processeur graphique puissant, vous devriez être protégé contre le cryptojacking, n'est-ce pas ? Pas vraiment, non. Pour les pirates du cryptojacking, ces inconvénients sont des arguments discutables. Pensez-y, si des milliers d'utilisateurs exécutent votre script pour détourner leur puissance de calcul et leur électricité dans le but d'exécuter l'action, le cryptojacking est essentiellement de l'argent gratuit, et ceci est très tentant pour toute personne dotée de mauvaises intentions. Sans oublier le fait que le minage de Monero nécessite beaucoup moins de ressources que le minage du Bitcoin traditionnel.

Le cryptojacking est-il une vraie menace ?

Le cryptojacking est certainement l'un des nouveaux termes à la mode sur Internet. Mais au-delà de ça, représente-t-il une menace réelle ? La réponse est simple : Oui.

Certains rapports récents montrent précisément la rentabilité potentielle du minage des cryptomonnaies. Dans un cas spécifique, les pirates ont créé un botnet de mineurs de cryptomonnaies, appelé « Smominru » par les experts en sécurité, qui contrôle plus de 520 000 machines, un botnet presque aussi grand que le botnet Mirai qui a quasiment brisé l'Internet en 2016, amassant au passage près de 2,3 millions de dollars en cryptomonnaies. Le profit est lourd, et incite fortement d'autres personnes à suivre le mouvement. Et apparemment, beaucoup l'ont suivi...

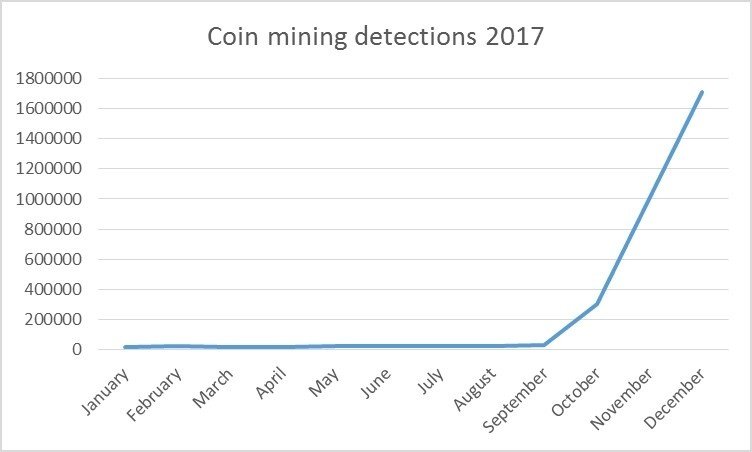

|

| Image via Symantec |

Et les rapports confirment ces propos. Le cryptojacking a fait tous les gros titres en 2018 : Le cryptojacking est très en vogue depuis quelques années. En 2017, il a augmenté de 8500 % et sa popularité a dépassé celle du « ransomware », selon des recherches réalisées par Symantec. En fait, lors de leur rapport intitulé State of Malware (L'état des logiciels malveillants), les chercheurs de MalwareBytes affirment que très vite, « toute personne s'adonnant à une forme ou une autre de cybercrime allait probablement flirter avec le minage de cryptomonnaies ».

Les titres confirment cette prévision. Au cours des derniers mois, le cryptojacking inonde les actualités, depuis les scripts de navigateurs les plus ordinaires jusqu'aux systèmes de contrôle et d'acquisition de données à l'échelle industrielle infectés par des logiciels de minage de cryptomonnaies. Dans un cas extraordinaire, un scientifique russe a été arrêté pour minage de cryptomonnaies sur un super ordinateur dans un laboratoire nucléaire.

De plus, l'épidémie de cryptojacking ne coûte pas seulement des ressources aux victimes. Elle peut réellement détruire leurs équipements. Un type de « malware » sous Android, baptisé Loapi, mine la cryptomonnaie de façon si intense qu'il peut véritablement provoquer des dommages physiques sur l'appareil où il est exécuté.

Avec tout ceci à l'esprit, on peut certainement dire que la menace du cryptojacking est réelle. Et elle n'est pas près de disparaître. Alors, comment protéger votre réseau des pirates du cryptojacking qui cherchent à brûler vos ressources, qu'il s'agisse de pirates exécutant des scripts de minage dans des navigateurs ou d'employés malveillants cherchant à exploiter des systèmes informatiques puissants ?

Étapes de base Appliquez les correctifs à vos systèmes

Cette première étape est fondamentale pour vous protéger contre des milliers de vecteurs d'attaques. Elle est indispensable dans tous les cas, et vaut la peine d'être répétée : maintenez toujours vos machines actualisées avec les derniers correctifs. SURTOUT si les notes relatives aux correctifs mentionnent une forme de vulnérabilité à la sécurité.

L'actualisation de vos correctifs et les mises à jour de sécurité sont des mesures simples pour préserver votre réseau contre les chevaux de Troie contenant des mineurs de cryptomonnaies. Lorsqu'il s'agit du cryptojacking, chaque jour est un « Patch Tuesday ». Les applications et systèmes d'exploitation obsolètes représentent un vecteur d'attaque favori pour les délinquants. Mais c'est un vecteur que vous pouvez facilement fermer. Alors, faites-le. Exemple concret : Smominru, le botnet de minage de cryptomonnaies aux 500 000 machines mentionné plus haut, exploite certaines vulnérabilités pour lesquelles il existe des correctifs depuis longtemps, par exemple EternalBlue et EsteemAudit, afin de prendre le contrôle de machines Windows. En appliquant les correctifs nécessaires sur vos machines et en éliminant ces vecteurs d'attaques, vous réduisez les risques de voir des mineurs de cryptomonnaies accéder à vos ressources.

Bloquez vos vecteurs d'attaques

Certes, l'application des correctifs est une étape cruciale. Toutefois, même un système actualisé avec les derniers correctifs peut s'avérer vulnérable si un utilisateur se rend sur le mauvais site ou installe la mauvaise application. C'est pourquoi il est important d'adopter une approche multidimensionnelle pour bloquer les pirates du cryptojacking, en particulier ceux qui exploitent les navigateurs.

La solution la plus simple à ce problème consisterait à bloquer l'exécution de JavaScript dans les navigateurs sur votre réseau. Mais ceci nuirait fortement à la qualité d'Internet. J'imagine déjà le nombre de tickets et de plaintes des utilisateurs. Par conséquent, dans la plupart des cas, il vaut probablement mieux adopter une approche plus nuancée. Vous pouvez, par exemple, établir une liste noire des domaines interdits ou utiliser un logiciel ou un plug-in pour le faire à votre place.

De nombreuses solutions antivirus, telles que BitDefender, Avast ou MalwareBytes, empêchent automatiquement les sites de minage, comme le JavaScript du mineur CoinHive, d'accéder à leur domaine et à leur adresse IP. Ces solutions devraient également être capables de détecter et de bloquer les failles de sécurité comme EternalBlue, lesquelles peuvent provoquer bien plus de problèmes que le simple cryptojacking. Si vous ne disposez pas encore d'un système de sécurité comme celui-ci, nous vous conseillons fortement d'en faire l'acquisition.

En ce qui concerne les solutions gratuites, NoCoin, Coin-Hive Blocker et MineBlock sont toutes des options robustes pour l'établissement d'une liste noire des domaines de minage de cryptomonnaies. Vous pouvez également utiliser un logiciel de blocage de publicités comme uBlock Origin (mon choix personnel). L'autre possibilité est de créer votre propre liste noire, même si elle sera sans doute difficile à actualiser.

Surveillez toute utilisation anormale du CPU et du GPU

Certes, les méthodes décrites ci-dessus vous protègeront toujours plus que de ne rien faire. Mais en vérité, il n'existe pas de solution miracle pour bloquer l'accès des mineurs de cryptomonnaies à votre réseau. Cependant, une chose est certaine. Vous pouvez rechercher, et identifier, les machines au comportement suspect, puis aborder le problème à partir de là.

Quelle que soit la méthode utilisée, le minage des cryptomonnaies va consommer énormément de ressources. Les machines concernées devraient donc forcément se démarquer. Ceci est particulièrement vrai hors des horaires de travail, lorsque la plupart des machines sont moins actives. Celles où des mineurs de cryptomonnaies seront installés continueront d'utiliser les ressources à un niveau très élevé.

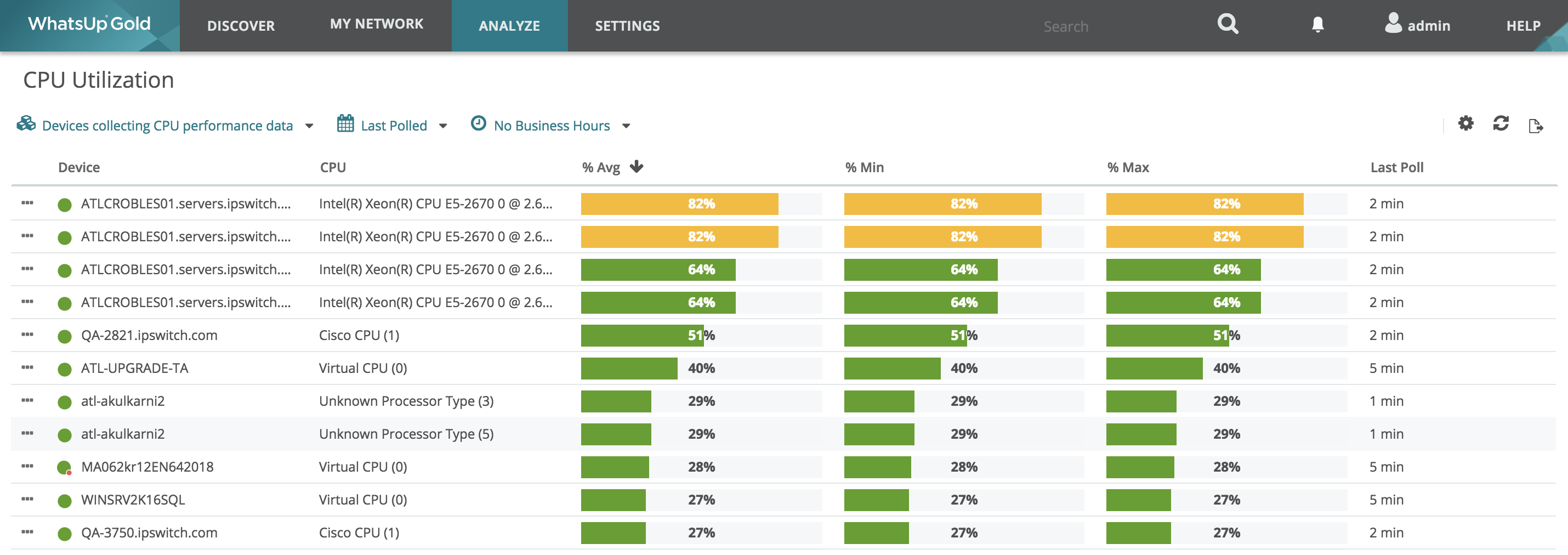

Un outil moderne de surveillance réseau, tel que WhatsUp Gold, vous permet de surveiller facilement les pics au niveau des processeurs. Vous pouvez configurer des alertes au cas où l'utilisation d'un processeur dépasserait le seuil de 90 % (ou tout autre seuil de votre choix) sur les machines qui n'exécutent généralement pas de tâches intensives en termes de processeur. Ceci est une façon simple d'assurer le suivi de vos machines et d'identifier les événements hors du commun.

La surveillance des pics au niveau des processeurs est une configuration prédéfinie de WhatsUp Gold. Des stratégies de non-disponibilité permettent également de limiter la surveillance en dehors des horaires de travail, le cas échéant. De même, la configuration d'alertes en cas de pics d'utilisation des processeurs est extrêmement simple. Vous pouvez l'essayer par vous-même avec une version d'évaluation gratuite, disponible ici.

Quoi qu'il en soit, la frénésie autour du minage des cryptomonnaies ne devrait pas s'arrêter d'ici peu. Par conséquent, continuez à vous protéger en appliquant les conseils ci-dessus et en actualisant vos correctifs et vos listes noires. Si vous connaissez d'autres techniques pour protéger vos réseaux contre les mineurs de cryptomonnaies, n'hésitez pas à les partager dans les commentaires.