Installieren Sie das kostenlose Let's Encrypt SSL-SAN-Zertifikat für Exchange 2019

Wenn eine Exchange-Organisation für den externen und internen Zugriff verfügbar gemacht wird, muss das richtige SSL-Zertifikat auf dem Server installiert werden.

Damit wird sichergestellt, dass die URL-Endpunkte wie Outlook-Webanwendung und ActiveSync ordnungsgemäß identifiziert (vertrauenswürdiges Zertifikat) und der Zugriff sicher ist (verschlüsselt).

Es wird auch empfohlen und ist fast unvermeidlich, den Exchange-Webdiensten mehr als einen Hostnamen zuzuweisen. Exchange für SMTP, OWA und Auto Discover können mindestens drei Hostnamen zugewiesen sein.

Für mehrere Hostnamen für Exchange muss ein SAN-Zertifikat (Subject Alternating Name) installiert werden. SAN-Zertifikate sind im Vergleich zu einem Platzhalter - oder Einzelnamenzertifikat teurer.

Dank der Let's Encrypt Certificate Authority gibt es eine kostenlose Alternative zum Erhalt von SSL-SAN-Zertifikaten. Ja, Sie haben es richtig gelesen, es ist KOSTENLOS! In diesem Artikel erfahren Sie, wie Sie SAN SSL-Zertifikate für Exchange Server 2019 automatisch erneuern, installieren und planen.

Voraussetzungen

In diesem Artikel wird davon ausgegangen, dass die folgenden Voraussetzungen erfüllt haben.

- Microsoft Exchange Server 2019

- Sie sollten bereits einen Exchange-Server eingerichtet haben und die internen und externen URLs bereits konfiguriert haben. (siehe Konfigurieren der Nachrichtenübermittlung und des Clientzugriffs auf Exchange-Servern)

- Interne und externe DNS-Einträge für die Hosts, die in das SAN-Zertifikat aufgenommen werden sollen. Speziell für diesen Artikel werden drei Hostnamen verwendet.

- psh-lab.gq - Name des Hauptzertifikats

- psh-lab.gq

- psh-lab.gq

- Ein ACME-Client , der von der Let's Encrypt-Zertifizierungsstelle unterstützt wird. Speziell für diesen Artikel wird der win-acme-Client verwendet, da er einfach zu bedienen ist und über umfangreiche Dokumentation verfügt. Die neueste Version zum Zeitpunkt dieses Schreibens ist 2.1.2.636.

Wenn Sie eine Testumgebung einrichten müssen, können Sie ein Azure-Testabonnement anfordern, um virtuelle Computer für die Installation von Exchange Server 2019 und eine öffentliche DNS-Zone zum Hosten Ihrer Domäne(n) zu erstellen. Sie können auch eine kostenlose Domain bei freenom.org anfordern.

Exchange Server ohne vertrauenswürdiges SSL-Zertifikat

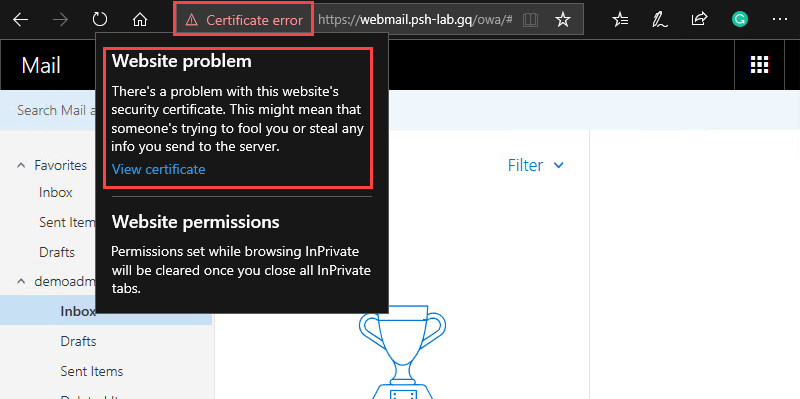

Werfen wir zunächst einen Blick darauf, wie die Outlook-Webanwendung vor der Installation eines vertrauenswürdigen SSL-Zertifikats aussieht.

Der folgende Screenshot zeigt, dass ein Zertifikatfehler für die Website https://webmail.psh-lab.org vorliegt. Die Warnung zeigt, dass ein Problem mit dem Sicherheitszertifikat der Website vorliegt und dass es unsicher ist.

Outlook Web App-Zertifikatfehler

Abrufen eines neuen SSL-SAN-Zertifikats von Let's Encrypt

Es gibt zwei Möglichkeiten, ein Zertifikat von Let's Encrypt CA mit dem win-acme-Client abzurufen. Die interaktive menügesteuerte Methode und die Befehlszeilen-/unbeaufsichtigte Methode. Als Nächstes erfahren Sie, wie Sie beide Methoden verwenden.

In den nächsten Abschnitten wird davon ausgegangen, dass der win-acme-Client im Verzeichnis *c:auf dem Exchange-Server installiert ist.

Verwenden des interaktiven Menüs

Das interaktive Menü ist die empfohlene Methode zum Anfordern von SSL-Zertifikaten, insbesondere wenn es sich um das erste Mal handelt. Dies liegt daran, dass diese Methode Hinweise und Beschreibungen auf dem Weg gibt, die Sie mit dem vertraut machen können, was das Werkzeug unter der Haube tut.

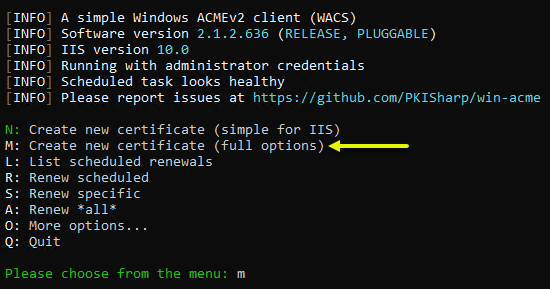

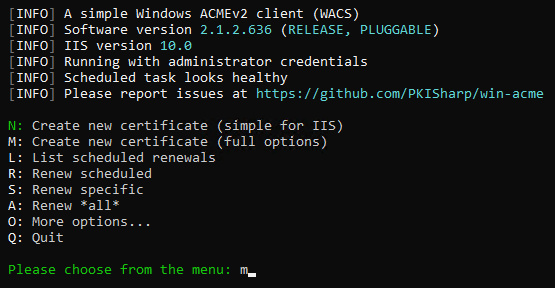

Öffnen Sie zunächst eine Eingabeaufforderung mit erhöhten Rechten, und ändern Sie das Arbeitsverzeichnis in das Verzeichnis, in dem der win-acme-Client installiert ist, führen Sie wacs.exe aus. Ihnen wird ein interaktives Menü angezeigt.

Es gibt kein "einfaches" Menü zum Einrichten des Zertifikats für Exchange, also geben Sie an dieser Stelle M ein, um ein neues Zertifikat mit vollen Optionen zu erstellen.

Erstellen Sie ein neues Zertifikat mit vollständigen Optionen.

Wählen Sie, um ein neues Zertifikat zu erstellen, wird volle Optionen.

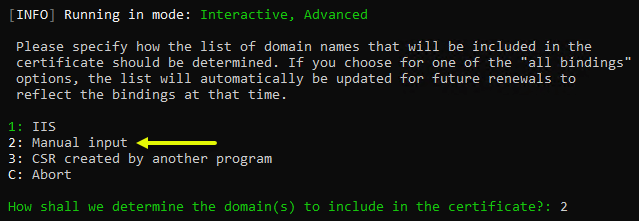

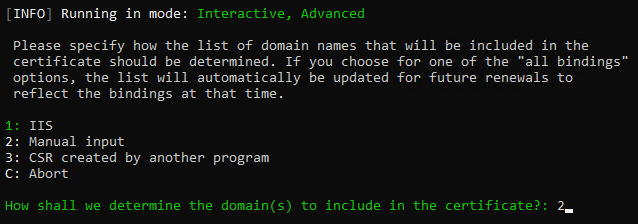

Als Nächstes werden Sie aufgefordert auszuwählen, wie die Liste der Hostnamen in das anzufordernde Zertifikat aufgenommen werden soll. Geben Sie 2 ein, um die Option für die manuelle Eingabe auszuwählen.

Wählen Sie die Option zur manuellen Eingabe der Hostnamen aus.

Wählen Sie diese Option aus, um die Hostnamen manuell einzugeben.

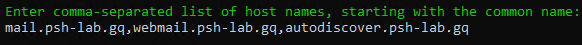

Sie werden aufgefordert, die Liste der Hostnamen einzugeben. Geben Sie mehrere Hostnamen ein, die durch ein Komma getrennt sind. In diesem Beispiel lauten die verwendeten Hostnamen mail.psh-lab.gq,webmail.psh-lab.gq,autodiscover.psh-lab.gq

Der erste Hostname in der Reihenfolge wird standardmäßig als Hauptzertifikatsname ausgewählt.

Angeben der Hostnamen, die in das SAN-Zertifikat aufgenommen werden sollen

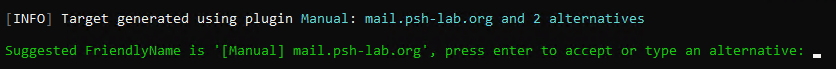

In der nächsten Eingabeaufforderung wird der vorgeschlagene Anzeigename für das Zertifikat angezeigt (dieser ist nicht mit dem Zertifikatnamen identisch), drücken Sie die EINGABETASTE, um die Standardeinstellung zu übernehmen.

Akzeptieren des standardmäßigen Anzeigenamens

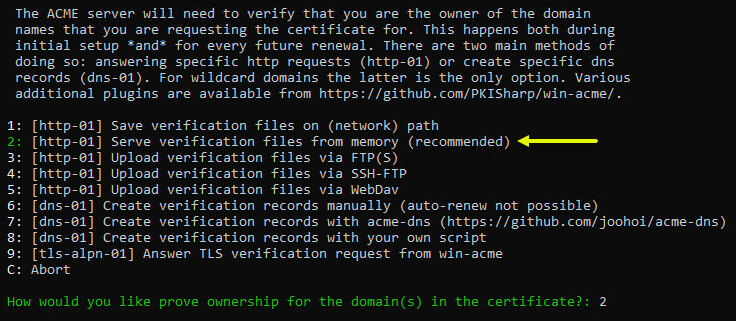

Die Liste der verfügbaren Methoden zum Überprüfen des Besitzes der Domänen, die Sie für das SAN-Zertifikat hinzugefügt haben. Geben Sie 2 ein, um die Option zur Verwendung der empfohlenen [http-01]-Überprüfungsmethode auszuwählen.

Wählen Sie die empfohlene Methode zur Überprüfung des Besitzes aus

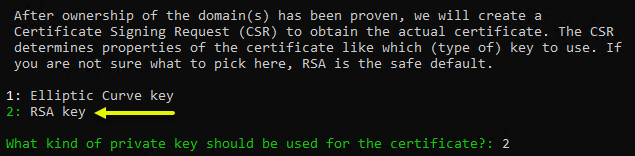

Wählen Sie den Typ des Verschlüsselungsschlüssels aus, der für die Zertifikatsignieranforderung verwendet werden soll. Die Standardoption ist RSA-Schlüssel und wird ebenfalls empfohlen. Geben Sie 2 ein, um den RSA-Schlüssel auszuwählen.

RSA-Schlüssel für die Zertifikatsignieranforderung auswählen

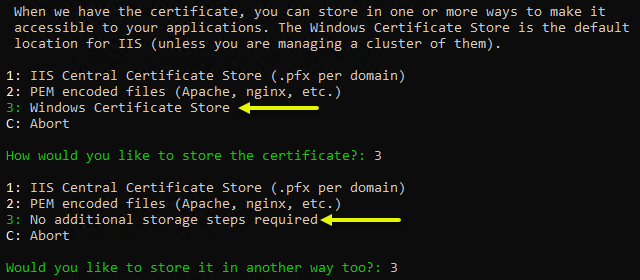

Es gibt mehr als eine Möglichkeit, das angeforderte Zertifikat zu speichern. In diesem Beispiel wird jedoch der Windows Certificate Store ausgewählt. Geben Sie 3 ein und drücken Sie die Eingabetaste.

Wenn Sie gefragt werden, ob Sie eine andere Möglichkeit zum Speichern des Zertifikats hinzufügen möchten, geben Sie erneut 3 ein, um zu überspringen, und drücken Sie die Eingabetaste.

Wählen Sie nur den Windows-Zertifikatspeicher aus

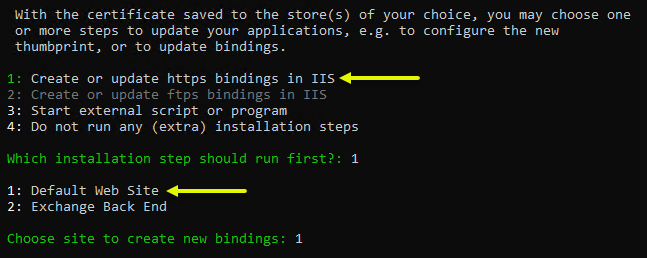

Als Nächstes werden Sie aufgefordert, eine oder mehrere Aktionen auszuwählen, die nach der Installation des Zertifikats im Windows-Zertifikatspeicher ausgeführt werden sollen. Wählen Sie Optionen 1 aus, um die HTTPS-Bindungen zu erstellen oder zu aktualisieren, und 1, um die Standardwebsite auszuwählen.

Auswählen von Optionen zum Aktualisieren der https IIS-Bindung für die Standardwebsite

Die Exchange Server-Front-End-Sites werden auf der Standardwebsite in IIS gehostet.

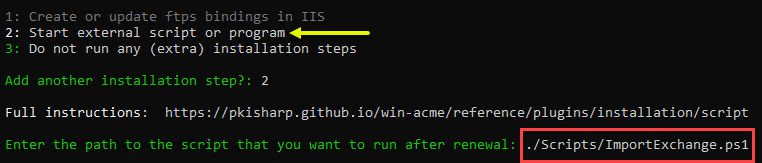

Wenn Sie aufgefordert werden, einen weiteren Installationsschritt hinzuzufügen, wählen Sie 2, um ein externes Skript oder Programm zu starten. Wenn Sie dann zur Eingabe des Pfads des Skripts aufgefordert werden, geben Sie diesen Pfad ./Scripts/ImportExchange.ps1 ein.

Auswählen, um ein Skript zu starten und den Pfad zum Skript anzugeben

Das Skript ImportExchange.ps1 ist in der Installation des win-acme-Clients enthalten und befindet sich im Unterordner Scripts. Die Funktion dieses Skripts besteht darin, das Zertifikat auf die Exchange-Dienste wie OWA, SMTP und IMAP anzuwenden.

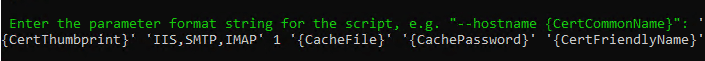

Als nächstes werden Sie aufgefordert, die Parameter für das angegebene Skript einzugeben, geben Sie diese Zeile unten ein. In diesem Beispiel wird das Zertifikat auf IIS, SMTP und IMAP angewendet.

'{CertThumbprint}' 'IIS,SMTP,IMAP' 1 '{CacheFile}' '{CachePassword}' '{CertFriendlyName}'Sie müssen den zweiten Parameterwert nur ändern, wenn Sie hinzufügen oder entfernen möchten, auf welche Dienste das Zertifikat angewendet wird. Behalten Sie alle anderen Parameterwerte als Standard bei. Siehe das folgende Beispiel als Referenz.

Eingeben der Skriptparameterwerte

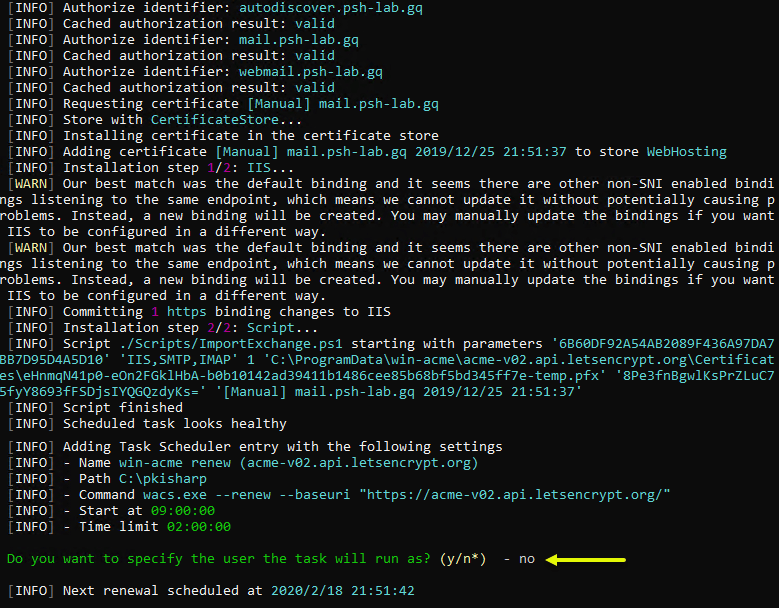

Der win-acme-Client führt die folgenden Aufgaben aus:

- Senden und Validieren der Anforderung

- Erwerben und installieren Sie das Zertifikat im Zertifikatspeicher. Das Zertifikat wird standardmäßig im *Local Machinecertificate-Speicher installiert.

- Fügen Sie die HTTPS-Bindung der Website hinzu, um das neue Zertifikat zu verwenden.

- Erstellen Sie im Windows-Taskplaner einen neuen geplanten Task für die automatische Erneuerung des Zertifikats.

Win-ACME fordert das SSL-Zertifikat an und installiert es

SSL-Zertifikate, die von der Let's Encrypt CA ausgestellt wurden, sind nur 90 Tage ab Ausstellungsdatum gültig. Standardmäßig erneuert der win-acme-Client nur Zertifikate, die älter als 55 Tage sind.

Verwenden der Befehlszeile

Sie haben im vorherigen Abschnitt gesehen, wie Sie das SAN-Zertifikat über das interaktive Menü abrufen und installieren. Jetzt lernen Sie dasselbe, verwenden jedoch stattdessen die Befehlszeile.

Um das SAN-Zertifikat mithilfe der Befehlszeilenoption anzufordern, kopieren Sie den folgenden Code, und fügen Sie ihn in die Eingabeaufforderung mit erhöhten CMD-Rechten ein. Das Arbeitsverzeichnis muss sich in dem Ordner befinden, in dem der win-acme-Client installiert ist. In diesem Beispiel wird der win-acme-Client in c: installiert.

Vergessen Sie nicht, die im Parameter --host angegebenen Hostnamen zu ändern. Der folgende Befehl führt die gleichen genauen Schritte wie bei der interaktiven Methode aus, jedoch ohne Bestätigung.

wacs.exe --target manual --host mail.psh-lab.gq,webmail.psh-lab.gq,autodiscover.psh-lab.gq --certificatestore My --acl-fullcontrol "network service,administrators" --installation iis,script --installationsiteid 1 --script "./Scripts/ImportExchange.ps1" --scriptparameters "'{CertThumbprint}' 'IIS,SMTP,IMAP' 1 '{CacheFile}' '{CachePassword}' '{CertFriendlyName}'"Weitere Informationen zu den Befehlszeilenoptionen finden Sie auf der Referenzseite zu Win-ACME-Befehlszeilenargumenten .

Testen des Exchange Server-SAN-SSL-Zertifikats

Es gibt mehrere Möglichkeiten, das neu installierte SAN SSL-Zertifikat im Exchange Server zu testen. In diesem Abschnitt erfahren Sie, wie Sie das Zertifikat auf verschiedene Arten testen und bestätigen.

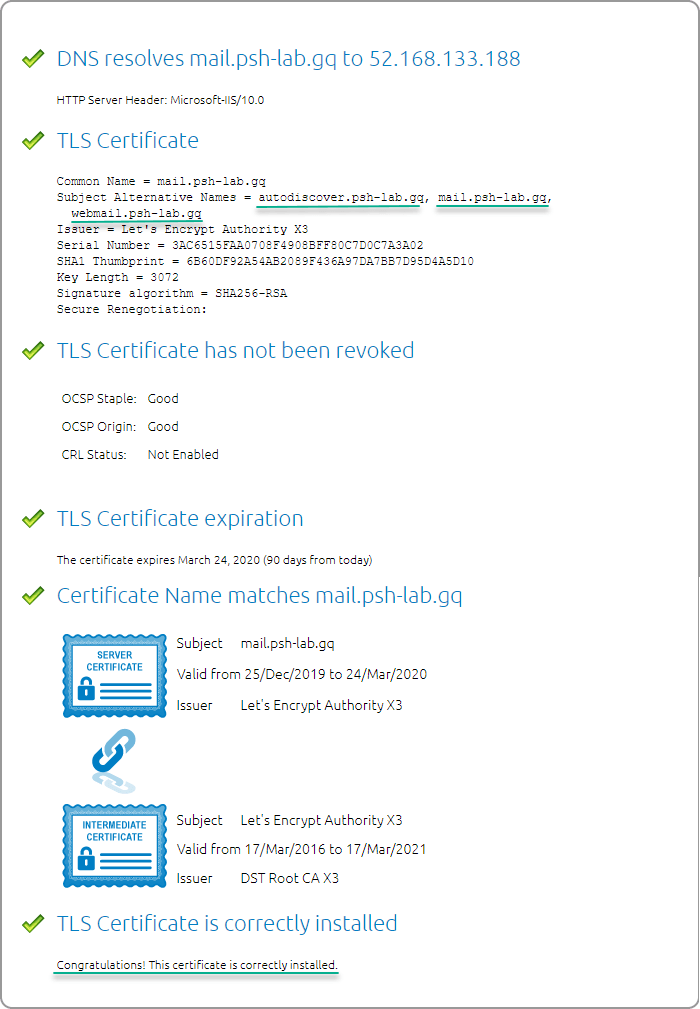

Verwenden von Online-SSL-Überprüfungstools

Es gibt viele Online-Tools zum Überprüfen von SSL-Zertifikaten, von denen eines das DigiCert® SSL Installation Diagnostics Tool ist.

Rufen Sie die DigiCert® SSL Installation Diagnostics Tool-Website auf und geben Sie den Hostnamen aus dem SAN-Zertifikat ein. Der folgende Screenshot zeigt das Ergebnis des SSL-Tests für mail.psh-lab.gq.

SSL-Zertifikat ist gültig und ordnungsgemäß installiert

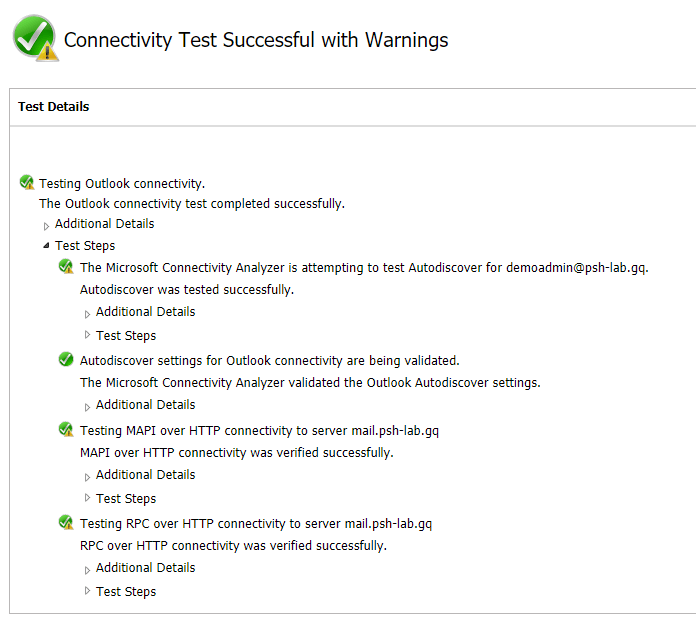

Verwenden der Microsoft-Remoteverbindungsuntersuchung

Wenn Sie die Seite Microsoft-Remoteverbindungsuntersuchung besuchen, erfahren Sie, dass für Exchange Server viele Tests verfügbar sind. In diesem Beispiel wird der Outlook-Konnektivitätstest verwendet.

Das folgende Beispiel zeigt, dass das Ergebnis des Outlook-Konnektivitätstests mit Warnungen erfolgreich ist. Bei weiterer Überprüfung ging es bei der Warnung nur darum, sicherzustellen, dass die Option "Stammzertifikate aktualisieren" in Windows Update ausgewählt ist.

Konnektivitätstest ist erfolgreich

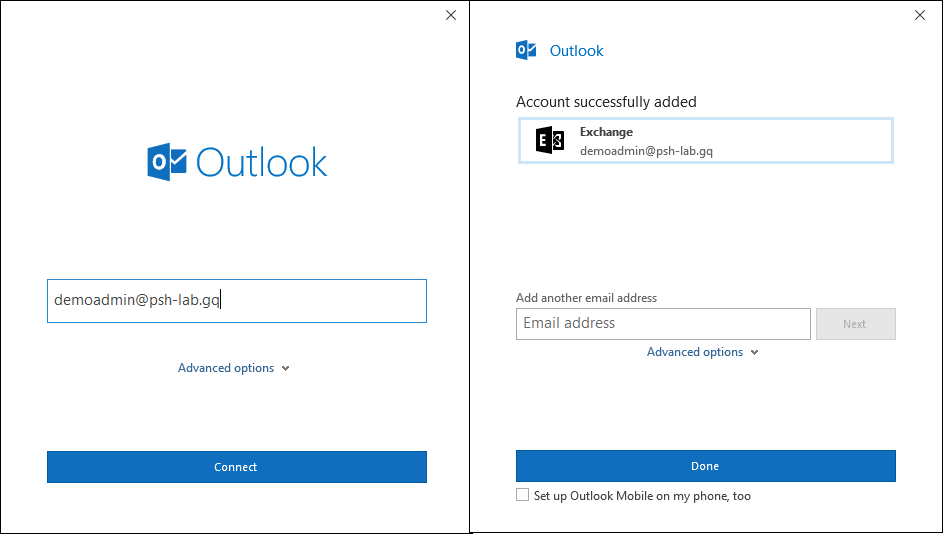

Verwenden der automatischen Outlook-Ermittlung

Erstellen Sie zum Testen ein neues Konto in Outlook. Wenn Sie die E-Mail-Adresse des Kontos eingeben, sollte Outlook in der Lage sein, die Exchange-Servereinstellungen automatisch zu ermitteln und das Outlook-Profil auf dem Computer einzurichten.

Automatische Outlook-Erkennung

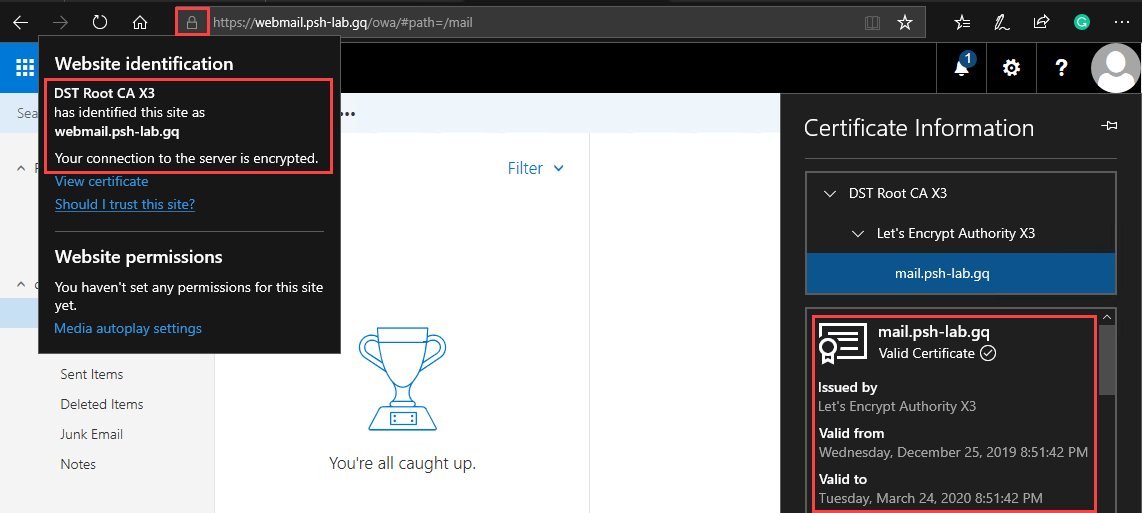

Durchsuchen von Outlook Web App

Am Anfang dieses Artikels haben Sie gesehen, wie die Outlook Web App-Website die Zertifikatwarnung anzeigt, bevor das SSL-Zertifikat installiert wurde. Nach der Installation des SAN-Zertifikats wird beim Navigieren zur URL https://webmail.psh-lab.gq der Zertifikatfehler nicht mehr angezeigt. Sehen Sie sich den Beispiel-Screenshot unten an.

Outlook Web App-Zertifikat ist gültig und vertrauenswürdig

Zusammenfassung

In diesem Artikel haben Sie gelernt, wie Sie den win-acme-Client verwenden, um Let's Encrypt SSL-SAN-Zertifikate für einen Exchange Server 2019 anzufordern, zu installieren und Erneuerungen zu planen. Sie haben die beiden Optionen kennengelernt, die interaktiven Menüs und die Befehlszeilenmethode.

Außerdem haben Sie verschiedene Möglichkeiten kennengelernt, um zu testen und zu bestätigen, dass das SAN-Zertifikat korrekt installiert ist und von den Exchange-Diensten verwendet wird. Die in diesem Artikel beschriebenen Schritte beziehen sich nur auf die Installation des Zertifikats auf einem einzelnen Exchange 2019-Server.

Wenn Sie mehrere Exchange-Server-Bereitstellungen haben, werden Sie sich einen Prozess ausdenken, um das Zertifikat zu exportieren und es auf die anderen Exchange-Server in Ihrer Organisation zu importieren.

Vielen Dank fürs Lesen!